Demeurer anonyme en ligne

Un récent sondage PEW indique que

60% des Américains ont abandonné l'idée d'être anonyme. 85% ont pris des mesures pour masquer ou

effacer leur empreinte numérique. Les sites

marchands abusent-ils de leurs méthodes de suivi? Par bonheur, il existe des façons de fureter l’Internet

anonymement.

Lorsque vous utilisez un téléphone intelligent:

Oubliez le téléphone

intelligent. Votre fournisseur de

service et le système d'exploitation de votre téléphone font en sorte que votre

identité est toujours révélée et il y a très peu à faire pour contourner le

système. La seule façon sure est

d'utiliser un téléphone prépayé. Et même

là, il existe les dossiers d'appels et la triangulation GPS qui permettent de

localiser l'appareil. Le seul avantage

est que votre nom n'est pas associé à l'appareil.

Lorsque vous furetez à la maison:

Le meilleur conseil pour la maison

est de ne jamais vous brancher directement sur votre modem à large bande. Les pirates informatiques bombardent

constamment ces connexions pour trouver une faille. Votre routeur a un coupe-feu incorporé pour

repousser ces attaques et protéger vos appareils branchés au routeur. Le routeur permet de partager la connexion

avec vos autres appareils et même d'utiliser le WiFi.

Coupe-feu:

Windows 7 et 8 ont un coupe-feu

décent. Mais il existe aussi des coupe-feu

de tiers fournisseurs qui vous protègeront contre des problèmes en aval comme

lorsqu'un programme essaie de transmettre des données que vous ne voulez pas

partager. Norton Internet Security est

livré avec ce type de coupe-feu. Mais si

vous cherchez une solution gratuite, vous voudrez surement jeter un coup d'œil

sur Zone Alarm,

Comodo

firewall et TinyWall. Tous trois sont d'excellent coupe-feu et sont

recommandés par PC Magazine.

Fureteur furtif:

Votre fureteur doit donner son

adresse IP au serveur afin de recevoir une réponse à sa requête. Mais le serveur connaît aussi votre position

géographique (en vérifiant qui est votre fournisseur Internet et de quel

endroit il alloue les adresses. Si vous

avez un doute, jetez un coup d'œil à IPLocation),

Il connaît aussi votre fuseau horaire et la langue que vous parlez. Il peut aussi connaître votre système

d'exploitation, le type de fureteur que vous utilisez ainsi que la version

Java, Flash et Silverlight que vous utilisez.

Pour toute l'information de votre appareil, jetez un coup d'œil sur Stay Invisible pour voir tout ce qui

peut être connu de votre appareil en une fraction de seconde. (On voudra vous vendre une connexion réseau privé

virtuel (VPN), mais nous y reviendront plus tard).

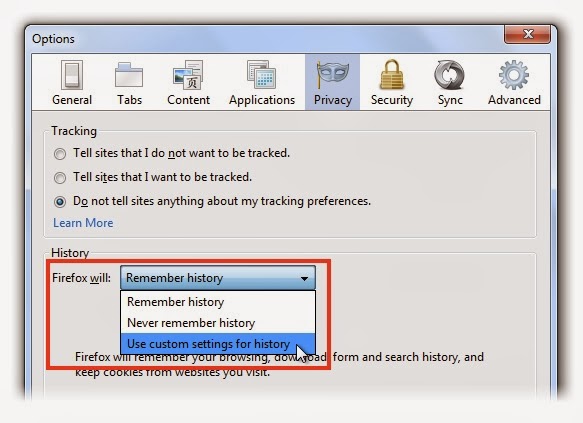

Pour vraiment prendre avantage de

la « furtivité » de votre fureteur, commencez par fermer l'habilité

de votre fureteur de se souvenir de vos mots de passe que vous utilisez pour

accéder des sites Web. Les fureteurs

stockent des images, l'historique de navigation, les téléchargements et les

cookies. Vous devez supprimer ces items occasionnellement. Dans Internet Explorer, Chrome et Firefox,

tapez Ctrl + Shift + Del et vous aurez une fenêtre qui vous permettra de

supprimer sélectivement certaines parties de votre cache. Vous pouvez aussi utiliser certains

utilitaires comme CCleaner ou SlimCleaner de Slimware Utilities (pour

Windows seulement) qui permettent de nettoyer les traces laissées par les

fureteurs les plus populaires.

Les fureteurs majeurs ont un mode

qui permet de naviguer anonymement et de dissimuler vos activités. Lorsque vous utilisez ce mode, ils ne

sauvegarderont pas les cookies, l'information au sujet des pages visités, ce

que vous avez cherché, les mots de passe, les téléchargements et les

images. Ce mode se nomme InPrivate dans

Internet Explorer et Private dans

Firefox. Il peut être accédé par le menu

ou en tapant Ctrl + Shift + P. Dans

Google Chrome, il se nomme Incognito et peut être accédé par le menu ou en

tapant Ctrl + Shift + N.

Moteurs de recherche:

Lorsque vous faites une recherche

sur Google, Yahoo ou Bing, l'information au sujet de votre recherche est conservée

pour référence future. Ces sites vendent

votre information aux publicitaires pour cibler vos publicités selon vos

intérêts. Si vous voulez réellement

faire des recherches anonymes, allez chez DuckDuckGo. Ils ont une explication

graphique avec des exemples pour vous montrer ce qui peut arriver avec vos

recherches sur des sites comme Google et ses semblables. Les 30 secondes que ça prend pour visionner l’explication

en valent la peine.

Serveur mandataire (proxy) et réseau privé

virtuel (VPN):

La seule façon de brouiller son

identité est de se présenter comme quelqu'un d'un autre endroit. Ce truc requiert un serveur mandataire (proxy)

ou un réseau privé virtuel (VPN). Avec

la bonne combinaison, vous pouvez non seulement naviguer anonymement, mais

aussi vous présenter comme un habitant d'un pays étranger.

Les serveurs mandataires sont un

peu plus complexes à configurer, mais vous pouvez vous initier avec FoxyProxy.

Il fonctionne avec Internet Explorer, Chrome et Firefox et offre le

serveur mandataire et le réseau privé virtuel.

Il fournit aussi une explication

des avantages et désavantages des deux méthodes.

Il existe des services de réseau

privé virtuel (VPN) partout. Ils offrent

non seulement des connexions sécurisés avec cryptage mais cachent aussi votre

adresse IP et votre position géographique.

Lorsque je travaillais de la maison, branché au réseau privé virtuel de

mon employeur, j'apparaissais comme étant à Toronto même si dans les faits

j'étais chez-moi à Montréal.

Le coût d'utilisation d'un réseau

privé virtuel varie de gratuit, comme HotSpot

Shield, jusqu'au service de souscription comme HideMyAss Pro pour 11,52$US par mois

et SurfEasy (une entreprise canadienne)

qui offre 500 Mb par mois gratuitement ou un forfait illimité à 4,99$ par mois.

Pour compléter cette section, je

dois mentionner Tor. Tor fut connu sous le nom d’Onion Network à

cause des différentes couches de sécurité et d'anonymat qui rendent impossible

l’identification des utilisateurs. Bruce

Schneier du journal The Guardian explique

comment la NSA a exploité une faille dans le fureteur Firefox pour identifier

certains utilisateurs en utilisant la faille de l'utilisateur au milieu (Man in

the Middle). C'est pourquoi il est

important de garder votre fureteur à jour.

Ce n'était pas une faille dans le réseau Tor mais bien une faille dans

le fureteur Firefox. D'ailleurs le

service Tor est partiellement financé par le département de l'intérieur des

États-Unis. Tor a aussi son propre

fureteur pour Windows, IOS et Android.

Comme Bruce

Schneier l'explique, "Les failles exploitables sont gardées pour les

cibles les plus importantes. Les failles

sans valeur sont utilisées contre les cibles les plus sophistiqués

techniquement où les chances de détection sont possibles. (La NSA) maintient une

panoplie d'outils, chacun en fonction d’une vulnérabilité différente d'un

système. Les outils sont autorisés

contre des cible différentes, selon la valeur de la cible, la sophistication

technique de la cible, la valeur de l'outil et autres considérations"

Mozilla a corrigé la vulnérabilité depuis.

TRUSTe a

une gigantesque base de données de sites qui rencontrent les haut standards de

bonne pratiques en matière de vie privé.

Plusieurs sont des sites de commerce électronique et plusieurs autres sont

des sites médiatiques tel que Disney et le New York Times. Mais cette accréditation ne vaut plus rien si

un pirate informatique vole les données de ces sites.

Vous

savez maintenant pourquoi il est important de maintenir votre fureteur à

jour. Et lorsque vous décidez de vous

inscrire à un site en utilisant vos renseignements personnels, assurez-vous que

l'information que vous fournissez est pertinente à votre inscription.

Quelques liens intéressants:

____________________________________________________________________

English version

A recent PEW survey shows that

60% of Americans have given up on anonymity.

85% have taken steps to mask or remove their digital fingerprint. Are we being abused by marketers and their

tracking methods? Fortunately, there are

ways of browsing the Internet anonymously.

When using a Smartphone:

Forget the

Smartphone. Your service provider and

the operating system of the Smartphone want to know who you are and there is

very little you can do to sidestep the way these are built. The only sure way is with a pre-paid

phone. And even with a pre-paid phone,

there are call records and GPS triangulations can be done to locate the

phone. The only upside is that your name

isn't associated with the pre-paid phone.

When browsing from

home:

The best

advice for home is to never connect directly to your broadband modem. Hackers are constantly bombarding these

connections to find a way in. Your

router has a built-in firewall that will bounce these requests and protect your

devices connected to the router. The

router also allows for sharing the network connection with several devices and

even connecting Wi-Fi devices.

Firewall:

Windows 7 and

8 have a decent firewall. But there are

third party firewalls that will also protect against outbound problems like

programs that send out information you don't want to share. Norton Internet Security comes with that kind

of firewall. But if you're looking for a

free firewall solution, you can check out Zone Alarm,

Comodo

firewall and TinyWall. All three are excellent firewalls and are

recommended by PC Magazine.

Browser stealth:

Your

browser needs to give away your IP address so it will get a response from the

server you are querying. But the server

also knows your approximate physical location (by checking who your ISP is and

where your address is being allocated, If you have doubts, check IPLocation), it also knows your time zone

and language. It can also report on your

operating system, browser type, and plug-in versions for Java, Flash and

Silverlight. For information on your own

machine, take a look at Stay Invisible

to see how much they can find out about your device in a fraction of a

second. (They want to sell you a VPN

connection, but we'll be looking at that a little later).

To really

take advantage of your browser stealth, start by turning off the ability to

store passwords you use to access websites and services. Browsers store images, surfing history,

downloads and cookies. You should delete

that stuff occasionally. In Internet

Explorer, Chrome and Firefox hit Ctrl + Shift + Del and get a pop-up window

that will give you the option to selectively delete parts of this cache. You can also use a utility like CCleaner or Slimware utilities SlimCleaner (for Windows only) that will

clean up the entire major browser in one pass.

Major

browsers have an anonymous surfing mode that can be used to hide your

activities. While in this mode, they

will not store any cookies, information about visited pages, what you search

for, passwords, downloads and cached content like images. To enable this mode in Internet Explorer,

it's called InPrivate browsing and Firefox call it Private browsing. It can be accessed through the menu or by

hitting Ctrl + Shift + P. In Google

Chrome it's called Incognito and can be accessed through the menu or by hitting

Ctrl + Shift + N.

Search engine:

When doing

a search on Google, Yahoo or Bing, information about your search habits is kept

for future reference. These sites sell

your information to marketers so they can target advertising based on your interests. If you really want to search anonymously, go

to DuckDuckGo. They have a graphic

explanation with examples of what can happen with your searches on sites

like Google and the likes. It's worth

the 30 seconds it will take to read.

Proxy and VPN:

The only

way to trick outsiders is to pose as someone else from somewhere else. This requires a proxy server or a Virtual

Private Network (VPN). With the right

combination you can not only surf anonymously, but pose as a native of a

foreign country.

Proxies

are a little more complex to setup, but you can get started with FoxyProxy.

It works with Internet Explorer, Chrome and Firefox and they offer proxy

services and VPN. They also have a nice

explanation of the pros

and cons of both proxy and VPN.

There are

VPN services everywhere. They not only

secure your connection by encryption, they also hide your IP address and actual

location. When I connected to my work

VPN from home, I appeared to be in Toronto even though I was working from home

in Montreal.

VPN costs

range from simple and free like HotSpot

Shield, to subscription-based such as HideMyAss Pro for $11.52 US per month to

SurfEasy (a Canadian company) that

offers 500 Mb per month free or an unlimited plan under subscription at $4.99

per month.

To

complete this section, I must mention Tor. Tor was once known as the Onion Network

because of the many layers of security and anonymity which make it impossible

to know who is at the other end. Bruce

Schneier of The Guardian explains how the NSA exploited a flaw in the

Firefox browser to identify some users by using Man in the Middle

exploits. That's why it's important to

keep your browser up-to-date. It wasn't

a flaw in the Tor network but a flaw in the browser. Incidentally, Tor service is partially funded by the US State

Department itself. Tor has its own anonymizing

browser for Windows, IOS and Android.

As Bruce Schneier explains, "The

most valuable exploits are saved for the most important targets. Low-value

exploits are run against technically sophisticated targets where the chance of

detection is high. [The NSA] maintains a library of exploits, each based on a

different vulnerability in a system. Different exploits are authorized against

different targets, depending on the value of the target, the target's technical

sophistication, the value of the exploit, and other considerations," Mozilla has apparently patched the

vulnerability.

TRUSTe has

a huge database of sites that meet the high standards for best privacy

practices. These sites promise not to share

your personal data. A lot of trusted

sites are e-commerce related, and several are big media sites like Disney and

The New York Times. But that won't help

if the site is broken into and data is stolen.

Now you know why it's important to

keep your browser up-to-date. And when

you decide to register with a site using personal information, make sure the

information you give away is necessary.

A few interesting links: